Bescherm je website tegen Clickjacking

Een tijd terug ontvingen we een melding via ons security bounty programma. Een oplettende deelnemer had ontdekt dat onze website gevoelig was voor clickjacking. Clickjacking is een techniek waarbij kwaadwillenden gebruikers ongemerkt laten klikken op iets wat ze niet van plan waren, zoals het downloaden van malware of het versturen van gevoelige informatie.

In deze blog leggen we je uit wat clickjacking precies is en hoe je jouw website en gebruikers ertegen kunt beschermen.

Wat is Clickjacking?

Clickjacking is een aanval waarbij een gebruiker op een element klikt dat onzichtbaar of vermomd is als iets anders. Dit kan leiden tot ongewenste acties zoals het downloaden van malware, het bezoeken van schadelijke websites of het onbedoeld delen van gevoelige gegevens.

Verschillende soorten clickjack aanvallen zijn onder andere:

- Likejacking: Hierbij wordt de “like” knop van bijvoorbeeld Facebook gemanipuleerd, waardoor je ongemerkt een andere pagina "liket" dan je eigenlijk wilde.

- Cursorjacking: Dit misleidt je door de positie van je muiscursor op het scherm anders weer te geven dan waar deze zich werkelijk bevindt.

Nu je weet wat clickjacking is, is het belangrijk te begrijpen hoe je jezelf hiertegen kunt beschermen.

Hoe werkt Clickjacking?

Clickjacking werkt vaak via een techniek waarbij een hacker een onzichtbare laag over je website plaatst, meestal via een iframe. Deze laag kan jouw links en knoppen vervangen door zijn eigen, zonder dat de bezoeker dit doorheeft. Bijvoorbeeld, een hacker kan een onzichtbare "Vind ik leuk"-knop van Facebook plaatsen om likes te verzamelen en zo hoger te scoren in zoekresultaten. Dit is een typisch voorbeeld van likejacking.

Wat kun je tegen Clickjacking Doen?

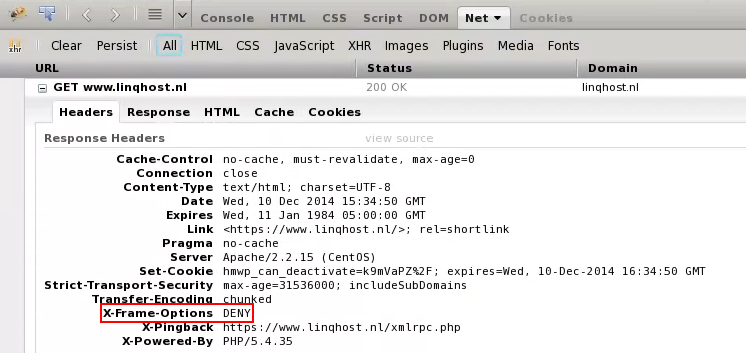

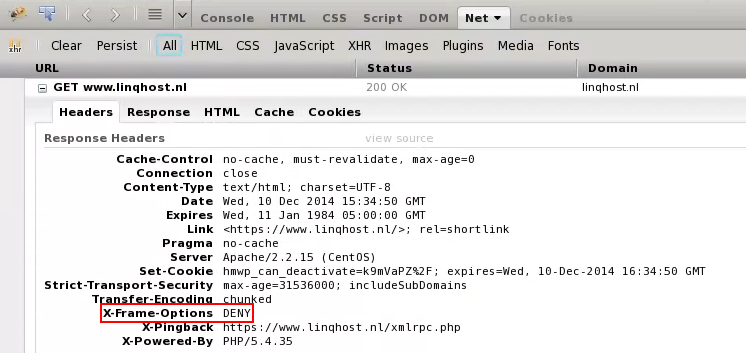

Gelukkig zijn niet alle websites even interessant voor hackers, maar dat betekent niet dat je geen risico loopt. Gelukkig is er een eenvoudige oplossing: de X-FRAME-OPTIONS header. Dit is een mechanisme dat browsers gebruiken om clickjacking te voorkomen. Wanneer je webserver deze header meestuurt, controleert de browser of de pagina veilig geladen kan worden. Als dat niet het geval is, blokkeert de browser de pagina.

Oplossing van LinQhost

Bij LinQhost hebben we een oplossing om clickjacking te voorkomen. We zorgen ervoor dat alle webservers de X-FRAME-OPTIONS met de waarde SAMEORIGIN meesturen. Hierdoor kunnen iframes alleen vanaf je eigen domein worden geladen, wat betekent dat hackers geen kwaadwillende lagen over je website kunnen leggen.

Je hoeft niets te doen! Wij rollen deze update de komende dagen uit en zorgen ervoor dat jouw website, de gegevens van je klanten en je bezoekers veilig zijn tegen clickjacking.

Related Articles

Oplossing voor 502 Bad Gateway bij het laden van je website

Bezoek je je website en zie je dat deze maar blijft laden? Na lang wachten verschijnt de vervelende melding: 502 Bad Gateway. Wat betekent dit precies, en wat kun je doen om dit te voorkomen? Wat veroorzaakt een 502 Bad Gateway? Wanneer je website ...Canonical URL's en hoe je ze gebruikt

Het ontbreken van canonical links kan problemen opleveren bij de indexering door crawlers, omdat dit kan leiden tot een oneindig aantal pagina's dat geïndexeerd moet worden. Canonical URL's zijn een belangrijk concept in zoekmachineoptimalisatie ...Optimaliseer je beveiliging met een security.txt policy

Bij LinQhost staat security altijd voorop. Toch kan het gebeuren dat er iets over het hoofd wordt gezien, hoe zorgvuldig je ook bent. Gelukkig zijn er ethische hackers, ook wel white hat hackers genoemd, die graag kwetsbaarheden opsporen en melden. ...Waarom we geen toegang tot je root server geven

Bij LinQhost bieden we geen root- of sudo-toegang tot onze servers. Dit komt doordat we alleen managed hostingdiensten aanbieden. Dit betekent dat wij jouw server beheren en onderhouden, zodat we kunnen garanderen dat alles veilig, stabiel en ...Mcrypt is verleden tijd: dit is wat je nu moet doen

In 2017 komt PHP 7.2 uit en met deze nieuwe versie verdwijnt de verouderde en onveilige PHP-Mcrypt module definitief. Mcrypt wordt al enige tijd afgeraden omdat het niet meer veilig en betrouwbaar is. Toch blijkt uit enkele steekproeven dat sommige ...